|

微软表示,攻击者越来越多地使用恶意 Internet 信息服务 (IIS) Web 服务器扩展来后门未打补丁的 Exchange 服务器,因为与 Web shell 相比,它们的检测率较低。

由于它们隐藏在受感染服务器的深处,并且通常很难检测到它们安装在确切位置并使用与合法模块相同的结构,因此它们为攻击者提供了完美且持久的持久性机制。

微软 365 Defender 研究团队周二表示:“在大多数情况下,实际的后门逻辑很少,如果不更广泛地了解合法 IIS 扩展的工作原理,就不能将其视为恶意,这也使得确定感染源变得困难。”

对受感染服务器的持续访问

在使用托管应用程序中各种未修补的安全漏洞的漏洞攻击服务器后,威胁参与者很少部署此类恶意扩展。

它们通常在 Web Shell 部署为攻击中的第一个有效负载之后部署。稍后部署 IIS 模块以提供对被黑服务器的更隐蔽和持久(抗更新)的访问。

微软之前曾看到在威胁参与者利用ZOHO ManageEngine ADSelfService Plus和SolarWinds Orion漏洞后安装了自定义 IIS 后门。

部署后,恶意 IIS 模块允许攻击者从系统内存中获取凭据,从受害者的网络和受感染设备收集信息,并提供更多有效负载。

最近,在 2022 年 1 月至 2022 年 5 月期间针对 Microsoft Exchange 服务器的活动中,攻击者部署了恶意 IIS 扩展来访问受害者的电子邮件邮箱、远程运行命令并窃取凭据和机密数据。

“经过一段时间的侦察、转储凭据和建立远程访问方法后,攻击者在文件夹 C:\inetpub\wwwroot\bin\ 中安装了一个名为 FinanceSvcModel.dll 的自定义 IIS 后门,”微软补充道。

“后门具有执行 Exchange 管理操作的内置功能,例如枚举已安装的邮箱帐户和导出邮箱以进行渗透。”

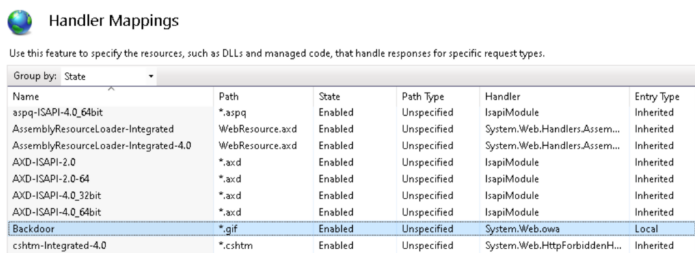

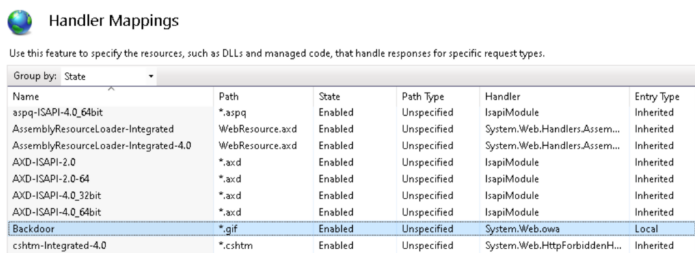

作为 IIS 处理程序安装的示例 IIS 后门 (Microsoft)

作为恶意 IIS 模块部署在 Exchange 服务器上的恶意软件

卡巴斯基最近还发现恶意软件作为 IIS 扩展传送到 Microsoft Exchange 服务器上,以远程执行命令和窃取凭据。

去年 12 月,一个名为Owowa的恶意 IIS Web 服务器模块被用于针对东南亚和欧洲的政府组织和公共交通公司。

至少自 2021 年 3 月(就在去年大规模 ProxyLogon 攻击浪潮开始之后)以来,另一种名为SessionManager的IIS 恶意软件在野外使用,未被发现,用于攻击来自欧洲、中东、亚洲和非洲的政府和军事组织。

“一旦进入受害者的系统,后门背后的网络犯罪分子就可以访问公司电子邮件,通过安装其他类型的恶意软件或秘密管理受感染的服务器来更新进一步的恶意访问,这些服务器可以被用作恶意基础设施,”卡巴斯基当时表示。

“IIS 模块不是后门的常见格式,尤其是与典型的 Web 应用程序威胁(如 Web Shell)相比,因此在标准文件监控工作中很容易被遗漏。”

为防御使用恶意 IIS 模块的攻击,Microsoft 建议客户保持其 Exchange 服务器处于最新状态,保持反恶意软件和安全解决方案处于启用状态,查看敏感角色和组,限制对 IIS 虚拟目录的访问,确定警报的优先级并检查配置文件和 bin 文件夹。

|